Introducción: Relevancia y problemas que resuelve la seguridad

La seguridad de nuestras identidades digitales ya no es una opción, sino una necesidad crítica en un entorno interconectado. Cada día, miles de cuentas son comprometidas no necesariamente por fallas en los sistemas de las grandes empresas, sino por la vulnerabilidad de nuestros propios hábitos de acceso. La barrera que antaño representaba una contraseña compleja ha dejado de ser suficiente frente a las técnicas modernas de intrusión.

El problema principal que enfrentamos hoy es la dependencia excesiva en un solo secreto: la contraseña. Si esta única llave cae en manos equivocadas, el atacante tiene el control total. Aquí es donde surge la necesidad imperiosa de implementar capas adicionales de defensa. Hablamos específicamente de un mecanismo que bloquea el acceso incluso si el intruso conoce tu clave. La activación de métodos de verificación robustos resuelve el problema del robo de credenciales, añadiendo un obstáculo físico o temporal que el atacante很难 superar. En este contexto, entender y aplicar la autenticación en dos pasos se convierte en la herramienta más efectiva para blindar nuestra información personal y profesional frente al acceso no autorizado.

Qué es la amenaza o concepto de seguridad y por qué es importante

Para comprender la solución, primero debemos diseccionar la falla. La autenticación en dos pasos, conocida técnicamente como 2FA (Two-Factor Authentication) o verificación en dos pasos, es un método de confirmación de identidad que solicita a los usuarios dos piezas de evidencia (factores) diferentes para poder acceder a una cuenta. Estos factores suelen clasificarse en tres categorías: algo que sabes (la contraseña), algo que tienes (el teléfono o una clave de seguridad) y algo que eres (la huella dactilar o el rostro).

La importancia de este concepto radica en la disociación del conocimiento. Un ciberdelincuente puede, a través de ingeniería social o filtraciones de bases de datos, descubrir «lo que sabes» (tu contraseña). Sin embargo, es extremadamente difícil que también posea «lo que tienes» (tu dispositivo móvil en ese momento exacto). Al exigir ambos elementos simultáneamente, reducimos estadísticamente la probabilidad de un ataque exitoso a casi cero.

En el ecosistema de Google, que gestiona desde correos electrónicos hasta fotos y documentos de trabajo, esta capa de seguridad es vital. Google no solo guarda información, gestiona nuestra identidad digital. Si un actor malicioso gains acceso a tu cuenta de Google, puede restablecer las contraseñas de tus redes sociales, tus bancarias y utilizar tu correo para enviar spam o malware a tus contactos, comprometiendo también la seguridad de otros. Por tanto, entender este concepto no es un ejercicio teórico, sino una medida de higiene digital indispensable.

Riesgos y consecuencias reales

La ausencia de un segundo factor de autenticación deja la puerta abierta a consecuencias devastadoras en el mundo real. No se trata solo de que alguien lea tus correos privados. Las implicaciones van mucho más allá y pueden afectar tu patrimonio y tu reputación.

Uno de los riesgos más inmediatos es el secuestro de cuenta. Una vez dentro, el atacante puede cambiar la contraseña de recuperación y el correo asociado, bloqueándote efectivamente de tu propia vida digital. El proceso de recuperación en estos escenarios es tedioso y a menudo ineficaz si el atacante ha cubierto sus huellas.

Otra consecuencia crítica es el fraude financiero. Muchos servicios bancarios y de pago en línea utilizan el correo para enviar notificaciones o enlaces de restablecimiento. Con el control de tu cuenta, un atacante puede solicitar préstamos a tu nombre o realizar compras en plataformas vinculadas a tu ID de Google.

Además, está el riesgo de extorsión o «sextorsión». Si el atacante encuentra información sensible o fotografías privadas en tu almacenamiento en la nube (Google Fotos), puede utilizarla para chantajearle, exigiendo dinero a cambio de no publicarla. Finalmente, el uso de su cuenta para actividades ilícitas, como el envío de phishing o la distribución de contenido prohibido, podría involucrarle legalmente a usted, obligándole a demostrar su inocencia ante las autoridades.

Cómo ocurren los ataques o vulnerabilidades

Entender la mecánica del enemigo nos permite defender mejor. Los ataques que intentan evadir la seguridad tradicional de las contraseñas son sofisticados y constantes.

El método más común es el «Credential Stuffing» o relleno de credenciales. Esto ocurre cuando un servicio sufre una filtración de datos y millones de usuarios y contraseñas quedan expuestos en la Dark Web. Los atacantes utilizan bots automatizados para probar esas mismas combinaciones de usuario y contraseña en otras plataformas, como Google. Dado que la gente tiende a reutilizar contraseñas, el índice de éxito es alarmantemente alto.

Otra técnica muy frecuente es el Phishing o suplantación de identidad. Los atacantes envían correos electrónicos o mensajes que simulan ser de Google, alertando sobre un problema de seguridad y pidiéndole que ingrese sus credenciales en una página web falsa que replica el diseño oficial de inicio de sesión. Al hacerlo, está entregando su voluntariamente su «primer factor».

Existe también el malware, específicamente los keyloggers, que son programas maliciosos que se instalan en su computadora sin saberlo y registran cada tecla que presiona, capturando así sus contraseñas a medida que las escribe. En todos estos escenarios, la única defensa viable no es una contraseña más compleja, sino la autenticación en dos pasos. Incluso si el atacante tiene su clave, sin el código que se genera en su teléfono o sin su huella dactilar, la puerta permanece cerrada.

Soluciones prácticas paso a paso

Para mitigar estos riesgos, activar la verificación en dos pasos de Google es el paso definitivo. A continuación, detallamos el proceso para asegurar su cuenta de manera efectiva. Tenga en cuenta que las interfaces pueden variar ligeramente, pero la lógica se mantiene.

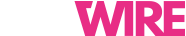

Paso 1: Acceder a la configuración de cuenta Inicie sesión en su cuenta de Google en su navegador. Haga clic en su foto de perfil o iniciales en la esquina superior derecha y seleccione «Administrar tu cuenta de Google». En el panel izquierdo, busque la pestaña «Seguridad».

Paso 2: Iniciar el proceso de 2FA En la sección «Cómo iniciar sesión», encontrará la opción «Verificación en dos pasos». Es probable que el estado actual sea «Desactivada». Haga clic en ella para comenzar.

Paso 3: Comenzar la configuración Google le pedirá que vuelva a introducir su contraseña actual por seguridad. Luego, haga clic en el botón «Comenzar».

Paso 4: Elegir el método de verificación principal Google ofrecerá varias opciones, pero para el usuario doméstico, las dos más comunes son:

- Mensajes de texto o voz: Google enviará un código SMS a su teléfono móvil.

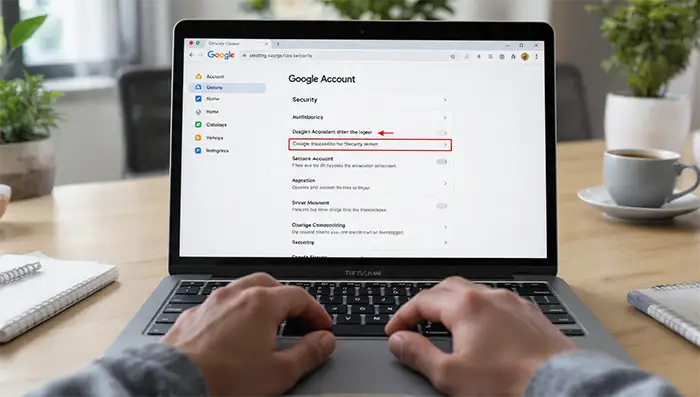

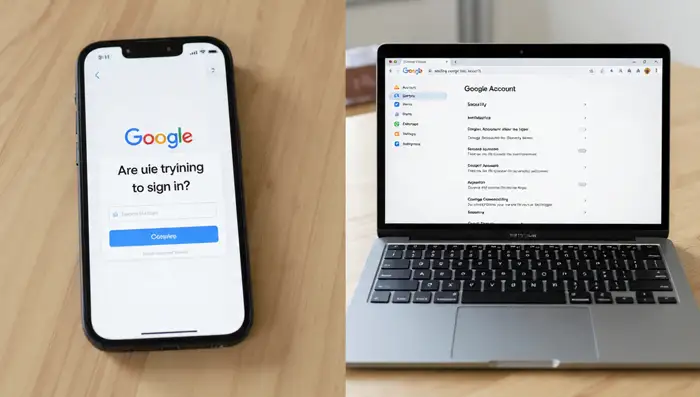

- Prompts de Google (Recomendado): En lugar de escribir un código, recibirá una notificación en su teléfono (iPhone o Android) preguntando si intenta iniciar sesión. Simplemente toca «Sí» y, si está configurado, verifica con su huella dactilar o Face ID. Este método es más rápido y más seguro contra ciertos tipos de interceptación de SMS.

Seleccione el método que prefiera (recomendamos la notificación de Google por comodidad y velocidad) y siga las instrucciones para vincular su número de teléfono.

Paso 5: Verificación y códigos de respaldo Una vez activado, Google le mostrará una pantalla de confirmación. Es crucial, en este paso, generar los «Códigos de respaldo». Estos son códigos de un solo uso que debe imprimir o guardar en un lugar seguro. Si pierde su teléfono o no tiene conexión a internet, estos códigos son la única forma de recuperar su acceso. No salte este paso; generelos y guárdelos físicamente en un lugar seguro.

Paso 6: Confirmación Finalmente, Google le pedirá que confirme que la activación fue exitosa volviendo a iniciar sesión con su contraseña y utilizando el nuevo método de verificación.

[Tabla comparativa] Opcional: métodos de protección

| Método de Autenticación | Nivel de Seguridad | Comodidad de Uso | Dependencia de Red | Recomendado para |

|---|---|---|---|---|

| Contraseña sola | Bajo | Alta | No | Nadie (Método obsoleto) |

| SMS / Voz | Medio | Alta | Sí | Usuarios principiantes |

| App Autenticador (TOTP) | Alto | Media | No | Usuarios promedio |

| Prompts de Google | Alto | Muy Alta | Sí (Datos/WiFi) | Ecosistema Android/iOS |

| Clave de Seguridad (FIDO2) | Muy Alto | Alta | No | Usuarios avanzados/Sensibles |

Escenarios reales de ataques o prevención

Imaginemos el caso de Carlos, un contador freelance que utiliza Google Drive para guardar los estados financieros de sus clientes y Gmail para la comunicación. Un viernes por la tarde, Carlos hace clic en un enlace de un correo que parece ser de un servicio de paquetería, instalandose un malware que roba su contraseña de Gmail («ContadorCarlos2023»).

Esa noche, un atacante en otro país intenta acceder a la cuenta de Carlos usando esa contraseña.

- Escenario sin 2FA: El atacante introduce la contraseña. Google la acepta. El atacante cambia la contraseña de recuperación, descarga los documentos financieros y elimina el historial de correos de Carlos. Carlos pierde sus clientes y enfrenta problemas legales por filtración de datos.

- Escenario con 2FA activado: El atacante introduce la contraseña robada. Google la reconoce como válida, pero inmediatamente bloquea el acceso y envía un «Prompt» al teléfono de Carlos que dice: «¿Intentas iniciar sesión desde Londres?». Carlos, que está cenando en Madrid, ve la notificación, selecciona «No, no soy yo». El acceso es denegado automáticamente y el atacante es bloqueado. La cuenta de Carlos a salvo.

Este ejemplo ilustra cómo la segunda factor no evita que te roben la llave (la contraseña), pero sí evita que alguien la use para abrir la puerta.

Consejos y buenas prácticas

Una vez que haya activado la autenticación en dos pasos, su nivel de seguridad aumentará exponencialmente, pero puede optimizarlo aún más con estas prácticas:

- No comparta sus códigos: Nunca envíe el código que recibe por SMS o el que genera su aplicación a nadie, ni siquiera si alguien que dice ser de Google se lo pide. Google nunca le pedirá ese código.

- Use una aplicación autenticadora: Para una seguridad superior, considere usar una aplicación como Google Authenticator o Authy en lugar de SMS. Los SMS pueden ser interceptados mediante ataques de intercambio de SIM (SIM swapping), aunque es poco común para el usuario promedio. Las aplicaciones generan códigos localmente y no dependen de la señal móvil.

- Revise sus dispositivos conectados: Regularmente, vaya a la sección de seguridad de Google y revise «Dispositivos». Si ve algún equipo que no reconoce, elimínelo y cambie su contraseña de inmediato.

- Actualice su información de recuperación: Asegúrese de que su correo de recuperación y su número de teléfono estén siempre actualizados. Si pierde acceso a su dispositivo principal, esta información es vital.

- Considere claves de seguridad (Passkeys): Si busca la vanguardia en seguridad, Google ya soporta «Passkeys», un estándar que permite usar el desbloqueo biométrico de su dispositivo (huella o cara) como la contraseña en sí, eliminando la necesidad de recordar claves tradicionales.

Conclusión

La seguridad informática no debe ser vista como una barrera técnica incomprensible, sino como un seguro de vida para nuestra identidad virtual. La amenaza de accesos no autorizados es real, constante y evoluciona tan rápido como la tecnología misma. Relying únicamente en una contraseña es una apuesta arriesgada que ya no podemos permitirnos.

Activar la autenticación en dos pasos en Google es, sin duda, la acción individual más impactante que un usuario puede tomar para protegerse. Es simple, gratuita y, como hemos visto, eficaz para neutralizar la gran mayoría de los intentos de intrusión. No espere a ser víctima de un robo de identidad para tomar medidas. Dedique unos minutos hoy para configurar esta opción; la tranquilidad que obtendrá al saber que su cuenta está realmente blindada vale mucho más que el pequeño esfuerzo inicial. La seguridad empieza con la decisión de no ser un objetivo fácil.